Überall hört oder liest man, dass Unternehmen Schwierigkeiten haben, mit dem exponentiellen Anstieg von Cyberangriffen Schritt zu halten. Die Statistiken zu diesem Thema sind alarmierend:

- Im Durchschnitt vergehen 56 Tage, bis eine durchgeführte Cyberattacke erkannt wird.

- Während Unternehmen einen Cyberangriff nach durchschnittlich 30 Tagen selbst entdecken, dauert die darauf folgende Analyse in 12 % der Fälle jedoch länger als 700 Tage.

- Wenn die Identifizierung von Hinweise über stattgefundene Cyberangriffen ausgelagert istvon Ausserhalb kommen, erfährt das Unternehmen nach durchschnittlich 141 Tagen von einem Vorfall. 65 % der Cyberangriffe bleiben dabei in Unternehmen unentdeckt.

Die lange Liste an Compliance-Anforderungen von Vorschriften wie GDPR und CCPA und die Arbeitsbelastung durch Sicherheitsmaßnahmen erhöhen die Kosten für die Pflege einer stabilen und sicheren digitalen SAP-Umgebung. Was Unternehmen benötigen, die cloudbasierte SAP-Lösungen wie S/4 HANA und damit verbundene Anwendungen wie SAP Analytics Cloud, SAP Ariba und SAP Concur auf der SAP Business Technology Platform (BTP) nutzen, ist eine zentrale Lösung. Diese muss sowohl interne als auch externe Cyberbedrohungen erkennen und die erforderliche Agilität und eine intuitive Bedienung bieten. Die erzeugten Logs bei Lösungen wie S/4 HANA, SAP Analytics Cloud, Concur oder Ariba, die auf der SAP BTP ausgeführt werden, unterscheiden sich schematisch von denen eines herkömmlichen ABAP-Systems.

SIEM-Plattformen gibt es schon seit vielen Jahren. In den meisten Unternehmen bilden sie das Herzstück der Security Operations Center (SOC). Wenn es darum geht, Anomalien aufzudecken, sind die Tools unverzichtbar. Sie erfassen Log- und Ereignisdaten in kritischen Systemen, erzeugen Systemwarnungen und erstellen Echtzeit-Dashboards. Um sicherzustellen, dass SIEM-Technologien stets die relevantesten (und richtigen) Risiken ermitteln, ist eine detaillierte Feinabstimmung und Pflege erforderlich. Konventionell konfigurierte SIEM erzeugen oftmals eine große Menge an Fehlalarmen, unwichtigen Daten und Redundanzen. Zudem konzentrieren sich traditionelle SIEM-Lösungen auf die Infrastrukturebene. Auf SAP-Anwendungsebene findet eine Überwachung häufig nur teilweise oder gar nicht statt. Für eine resiliente Verteidigung müssen Unternehmen autonom und konsistent ohne das Risiko von Fehlalarmen reagieren und Alarme aus verschiedenen Quellen ableiten können.

Warum SAP ETD? SAP Enterprise Threat Detection schließt die funktionalen Lücken herkömmlicher SIEM-Plattformen und unterstützt Unternehmen bei der Wahrung ihrer Cybersicherheit mithilfe von SAP-Lösungen.

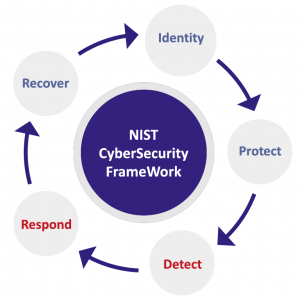

Das unten dargestellte NIST Cybersecurity Framework gibt Empfehlungen, die auf bestehenden Standards, Richtlinien und Vorgehensweisen für Unternehmen basieren. Dieses Rahmenwerk dient als optionales Hilfsmittel, um das Cybersicherheitsrisiko in Unternehmen besser zu lenken und zu reduzieren. Es umfasst die fünf Funktionen Identify (Identifizieren), Protect (Schützen), Detect (Entdecken), Respond (Reagieren) und Recover (Wiederherstellen). Zusammen betrachtet ermöglichen diese Funktionen eine übergeordnete, strategische Sicht auf den Umgang mit Cybersicherheitsrisiken in einem Unternehmen.

Lösungen wie SAP Early Watch Alerts und SAP Focused Run unterstützen Sie bei der Identifizierung von Sicherheitslücken und der Optimierung von Schutzmaßnahmen, bieten jedoch keine Funktionen für die Erkennung von Bedrohungen und angemessene Reaktionen in Echtzeit. SAP ETD ist die erste Lösung, die die Anforderungen der Funktionen DETECT und RESPOND des NIST Cybersecurity Frameworks erfüllt.

Mit SAP ETD können Sie die umständliche Identifizierung von Cybersicherheitsvorfällen und deren zeitaufwändige Bearbeitung vereinfachen. Aber auch die mit der Cybersicherheit verbundenen hohen Ausgaben lassen sich reduzieren. Die Lösung bietet folgende Vorteile:

- Verwaltung von Logs aus verschiedenen SAP-Systemen und Nicht-SAP-Systemen in der Cloud und On Premise

- Nutzung vordefinierter Bedrohungsmuster, die auf der Grundlage jahrelanger Auditing-Erfahrung und Kundenfeedback entwickelt wurden

- Verarbeitung von Milliarden von SAP-Log-Datensätzen (auf Basis von SAP HANA), Überwachung, Erfassung und Zuordnung von sicherheitskritischen Ereignissen innerhalb der SAP-IT-Infrastruktur, SAP-Cloud-Plattformen und ggf. Anwendungsschichten, um Sicherheitsvorfälle und Bedrohungen für alle SAP-Geschäftsbereiche zu erkennen

SAP ETD bietet Echtzeittransparenz bei Bedrohungen in komplexen SAP-Landschaften. Um dies zu erreichen, leitet die Lösung aussagekräftige Erkenntnisse aus einer Vielzahl von (ungefilterten, standardisierten, lesbaren) Protokollen wie SAP-NetWeaver-S/4-Protokollen (System-, SAL-, HTTP-Server-und RFC-Gateway-Protokoll, Protokoll SOAP-basierter Webservices), HANA-DB-Protokolle, SAP-BTP-Protokolle (Neo+Cloud Foundry) ab.

Beim Auftreten eines Log-Ereignisses, das sich über verschiedene Kategorien erstreckt, erkennt SAP ETD in Echtzeit ein Muster und generiert die entsprechenden Alarme. Diese werden für den Anwender leicht verständlich und übersichtlich dargestellt. Unten finden Sie ein vereinfachtes Beispiel für die Visualisierung eines Cyberangriffs.

Die Pattern in SAP ETD sind für Benutzer, Systeme, Netzwerk und Hostnamen definiert. Nachfolgend finden Sie einige Beispiele für Pattern in SAP-NW-basierten Systemen.

| Risk Level | Pattern | Description |

|---|---|---|

| Hohes Risiko | Pattern A | Benutzer A entsperrt eine kritische HR-Transaktion, deaktiviert das Audit-Log und ändert Gehaltsdaten in SAP-System A. |

| Mittleres Risiko | Pattern B | Benutzer B greift im Internet auf sensible Daten im SAP-System B im Firmennetzwerk zu. |

| Niedriges Risiko | Pattern C | Benutzer A deaktiviert ein kritisches Audit-Log-Ereignis in SAP-System A. |

| Niedriges Risiko | Pattern D | Eine SAP-Transaktion wird entsperrt. |

| Hohes Risiko | Pattern E | Die Anmeldung erfolgt über SAP-Standardbenutzer. |

Sie möchten wissen, wie Sie SAP ETD im Rahmen Ihrer Cyberabwehrstrategie einsetzen können? Dann vereinbaren Sie noch heute einen Termin für eine Demo.